攻防与案例

Web3协议中作为攻击向量的治理

- cantina

- 发布于 2025-10-10 17:58

- 阅读 2784

本文深入探讨了Web3协议和DAO中基于治理的攻击向量,例如内部人员利用其影响力,恶意提案通过审查,或隐藏的升级路径包含后门逻辑。文章分析了治理漏洞的类型,包括治理控制、恶意提案、后门升级路径等,并探讨了现实案例,如Compound和Beanstalk DAO的漏洞。此外,文章还提出了减轻治理风险的策略,旨在为评估DAO和可升级协议中的治理风险提供清晰的框架。

治理作为 Web3 协议中的攻击向量

保罗

2025 年 10 月 9 日

去中心化系统中的治理承诺共享控制、透明度和彻底的无需许可性。然而,这些相同的属性也打开了攻击向量:获得不成比例影响力的内部人员、通过审查的恶意提案或启用后门逻辑的隐藏升级路径。随着治理在技术和经济上的重要性日益增加,内部威胁向量已成为 Web3 安全的核心。

本文探讨了基于治理的漏洞利用类型、最近的真实事件、结构性漏洞和缓解策略。目标是为评估 DAO 和可升级协议中的治理风险提供一个清晰、严格的框架。

内部人员和治理风险的本质

治理系统授予提议、投票和执行协议级别变更的权力。这种权力变成了一个高价值目标。关键风险模式包括:

- 治理捕获 (Governance capture):一个行动者或联盟获得足够的投票权来推动自私自利的提案。

- 恶意或混淆的提案:表面上看起来无害但包含隐藏逻辑的提案,例如资金耗尽、角色升级或任意代码执行。

- 后门升级路径:内部人员可以利用的特权升级机制、紧急功能或隐藏的管理角色。

- 委托滥用和投票委托分层:委托系统将影响力集中在不透明的中介机构中,这些中介机构可能会恶意行事。

- 低参与度和法定人数漏洞:微弱的投票率允许小团体通过关键变更。

- 链上代币操纵:闪电贷或突然购买代币用于治理投票,以暂时偏向投票。

这些模式中的每一种都代表了一种治理级别的漏洞利用,它可能绕过对合约逻辑的传统审计,因为攻击在于控制逻辑而不是业务逻辑。

最近的治理漏洞利用和内部人员案例

Compound 的国库转移提案 (2025)

一位隶属于名为“Golden Boys”的团体的代表成功提议将 价值 2400 万美元的 COMP 代币 从 Compound 的国库转移到他们控制的收益协议。

他们通过汇总委托和协调提案时机来实现法定人数。社区对该代表的影响力与其直接持股不成比例提出异议。

此案例表明治理代表和巨鲸可以协调推动有利于内部人员的有争议的提案。

Across Protocol 治理操纵指控

Across Protocol 面临着创始人操纵治理系统以将价值转移到相关实体 Risk Labs 的指控。

链上分析表明,内部人员可能使用了连接的钱包和代币持有量来影响投票结果。

虽然该协议否认存在不当行为,但该案例表明治理权限如何与内部商业利益重叠,从而引发透明度和一致性问题。

Beanstalk DAO 漏洞利用

Beanstalk DAO 遭受了一次高危漏洞利用,其中一项恶意的治理提案被通过,然后立即执行,耗尽了 1.8 亿美元。

攻击者利用了一个漏洞,即治理执行功能允许立即生效,而没有足够的延迟。

“钻石切割”机制支持嵌入在治理提案中的任意合约调用。

此漏洞利用强调了在没有控制的情况下将升级机制与治理引擎结合使用的危险性。

Historical DAO Hack (2016)

最初的 The DAO 漏洞利用著名地允许通过重入漏洞进行提款。虽然不是纯粹的治理捕获,但它揭示了无需许可的治理加上未经检查的逻辑如何导致灾难性的失败。

促成内部威胁的结构性力量

治理驱动的系统具有固有的压力点。以下是内部人员或委托威胁利用的结构性弱点:

- 投票权集中

- 许多 DAO 遭受了投票权极度中心化的问题。在实践中,少数地址通常具有过大的影响力。在一项研究中,超过 60% 的 DAO 提案缺乏一致的规范或代码披露。

- 投票集团熵模型进一步表明,选民效用的低多样性会增加受贿赂或委托腐败的影响。

- 法定人数和参与差距

- 低参与度意味着那些参与者拥有不成比例的控制权。如果法定人数阈值较低或仅基于已投出的选票,则小型联盟可以推动重大变更。

- 时间锁和执行差距

- 如果提案可以在投票后立即执行(或通过紧急路径),则社区几乎没有时间进行审查或干预。Beanstalk 是一个典型的案例。

- 不透明的委托和代理链

- 委托可以将权力集中在大多数参与者都不知道的中介机构中。受托人对许多提案进行投票,有时会默默地捆绑逻辑或以与内部人员一致的利益行事。

- 特权密钥和升级机制

- 管理密钥、紧急提交或代理升级逻辑可能被隐藏或记录不充分。控制这些路径的内部人员可以操纵协议行为,而无需社区监督。

- 闪电贷和代币借贷用于治理

- 暂时借用代币以对提案进行投票破坏了“长期筹码”的概念。对于新获得的代币,不降低或延迟投票权重的协议很容易受到攻击。

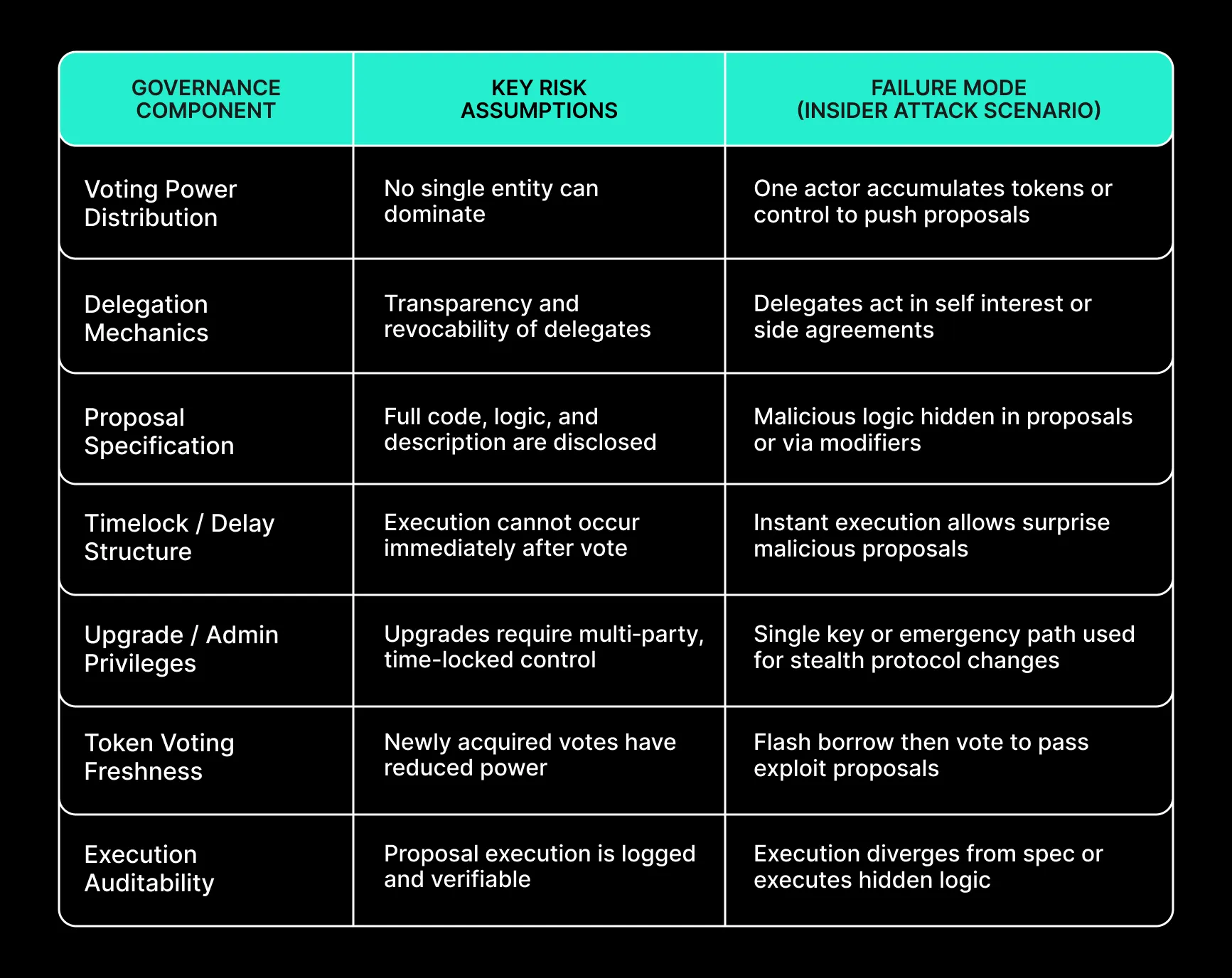

治理风险评估框架

以下是一个治理风险评估表,团队可以使用它来评估其暴露于内部人员和治理漏洞利用向量的风险:

治理完整性的缓解策略

有效的缓解需要跨治理层的设计和运营纪律。以下是一种有凝聚力的方法:

- 多重签名和阈值升级

- 要求多个独立的当事方签署关键升级。任何单个行动者都不应拥有决定性的权力。

- 时间锁缓冲区和审查窗口

- 在投票和执行之间强制执行最短延迟,从而有时间审计或否决恶意提案。

- 提案审查和预审委员会

- 使用受信任的技术委员会进行链下审查、自动静态验证提案代码以及社区审查期。

- 新持有量的投票权重折扣

- 对最近获得的代币施加归属或延迟权重,以降低闪电治理风险。

- 委托透明度和撤销规则

- 发布委托路径,允许撤销委托,并限制单个受托人的权力。

- 执行跟踪验证

- 执行后,要求可以根据提案逻辑审计链上事件和状态更改。如果检测到差异,则使用不变性检查和回滚触发器。

- 故障安全回滚路径

- 如果在造成不可逆转的损害之前检测到可疑活动,则提供暂停或恢复提案的机制。

对机构和治理合作伙伴的影响

对于与协议(例如桥、托管人或基础设施提供商)交互的机构而言,治理风险是信任的核心方面。一些考虑因素包括:

- 要求了解升级路径和投票逻辑

- 要求在执行之前可以查看和审计治理提案

- 要求保证或保险以防止治理不当行为

- 监控受托人行为、投票模式和提案存在

- 与采用治理安全标准的协议保持一致

无法证明强大的治理安全性的协议将面临来自不愿意接受沉默风险的机构参与者的抵制。

最后的思考:治理安全的保障措施

随着治理模型变得越来越强大并且越来越成为协议演进的核心,对抗性表面向上移动。内部威胁不再是假设,而是真实的漏洞利用领域,涉及数十亿美元。

安全团队必须将治理代码、投票模型、权限分配和升级路径视为攻击面的一部分,而不是可选组件。通过结合结构性保障、运营审查和机构透明度,协议可以降低内部风险并保持对去中心化决策的信任。联系我们,如果你有兴趣了解更多信息。

- 原文链接: cantina.xyz/blog/governa...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~