15亿美元的Bybit被盗事件:运营安全失败的时代已经到来

- Trail of Bits

- 发布于 2025-02-22 22:43

- 阅读 1299

Bybit交易所遭遇了15亿美元的加密货币盗窃,攻击者通过入侵多个签名者的设备,操纵钱包界面,并在签名者不知情的情况下收集了所需的签名。文章分析了这一事件,并将其与WazirX和Radiant Capital的攻击联系起来,指出攻击者不再利用智能合约漏洞,而是转向攻击交易所的运营安全,强调行业需要加强运营安全,实施隔离、验证和检测等措施,以应对日益复杂的威胁。

两周前,在 DeFi 安全峰会 上,Trail of Bits 的 Josselin Feist (@Montyly) 被问及我们是否会在 2025 年看到 10 亿美元的漏洞利用。他的回答是:“如果发生,那不会是智能合约的问题,而是操作安全问题。”

今天,这个预测得到了验证。

攻击

2025 年 2 月 21 日,加密货币交易所 Bybit 遭受了历史上最大的加密货币盗窃案,攻击者从他们的多重签名冷钱包中窃取了约 15 亿美元。目前看来,攻击者破坏了多个签名者的设备,操纵了签名者在其钱包界面中看到的内容,并在签名者认为他们正在进行日常交易时收集了所需的签名。

这次攻击是众多攻击事件之一,代表了中心化交易所被攻击方式的巨大转变。多年来,该行业一直专注于加强代码和改进其技术安全实践,但随着生态系统的安全开发生命周期日益成熟,攻击者已转向以加密货币交易所和其他组织的人力和运营要素为目标。

这些攻击揭示了一种不断升级的模式,每次攻击都以前一次攻击为基础:

- WazirX 交易所(2.3 亿美元,2024 年 7 月)

- Radiant Capital(5000 万美元,2024 年 10 月)

- Bybit 交易所(15 亿美元,2025 年 2 月)

在每起案件中,攻击者都没有利用智能合约或应用程序级别的漏洞。相反,他们使用复杂的恶意软件入侵了用于管理这些系统的计算机,以操纵用户看到的内容与他们实际签署的内容。

朝鲜民主主义人民共和国的加密货币盗窃基础设施

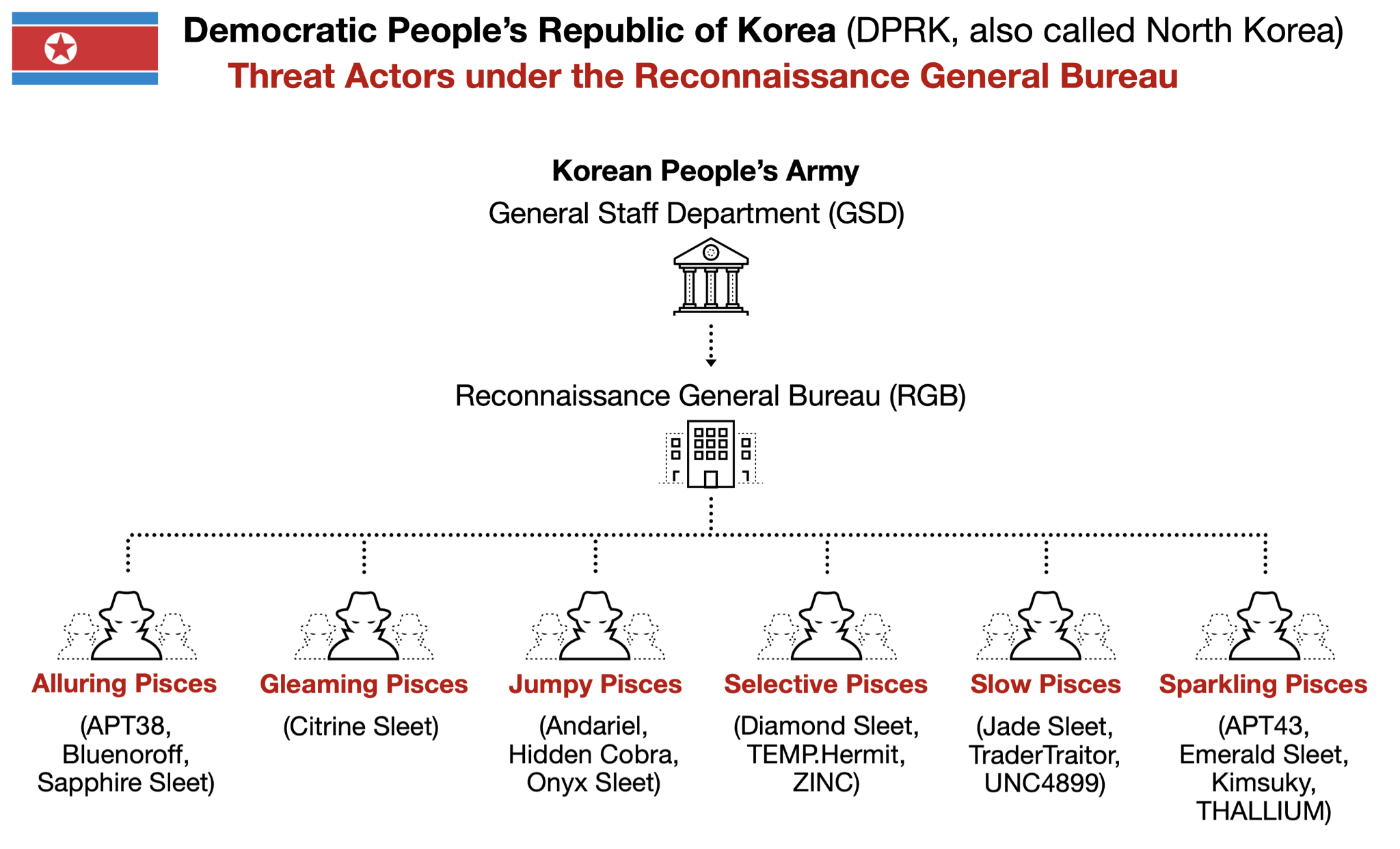

这些攻击不是孤立事件。根据 Arkham Intelligence 的说法,著名研究员 ZachXBT 提供了确凿的证据,表明此次攻击与朝鲜有关,其中包括在漏洞利用之前使用的测试交易和关联钱包的详细分析。这些事件代表了由 朝鲜国家支持的威胁行为者,特别是被追踪为 TraderTraitor、Jade Sleet、UNC4899 和 Slow Pisces 的团体在朝鲜民主主义人民共和国侦察总局 (RGB) 下开发的复杂攻击能力的成熟。

图 1:朝鲜民主主义人民共和国侦察总局 (RGB) 下的网络威胁行为者的组织结构。此图表显示了不同威胁团体及其各种行业指定之间的关系。来源:Palo Alto Networks Unit 42,2024 年 9 月

图 1:朝鲜民主主义人民共和国侦察总局 (RGB) 下的网络威胁行为者的组织结构。此图表显示了不同威胁团体及其各种行业指定之间的关系。来源:Palo Alto Networks Unit 42,2024 年 9 月

攻击链通常以 积极的社会工程活动开始,同时针对组织内的多名员工。RGB 识别系统管理、软件开发和财务角色中的关键人员,然后创建详细的理由 - 通常是精心设计的招聘计划 - 根据每个目标的背景和兴趣进行定制。这些不是大规模的网络钓鱼活动;它们是精心设计的方法,旨在破坏有权访问关键系统的特定个人。

这些攻击特别令人担忧的是它们的可重复性。RGB 构建了一个复杂的跨平台工具包,可以:

- 在 Windows、MacOS 和各种钱包界面上无缝运行

- 在保持持久性的同时显示最少的入侵迹象

- 用作执行任意命令的后门

- 下载并执行其他恶意负载

- 操纵用户在其界面中看到的内容

每次成功的攻击 都让 RGB 能够改进其工具和技术。他们不是从头开始针对每个目标 - 他们正在执行经过测试的剧本,该剧本经过专门设计,可以在单独使用时击败标准的加密货币安全控制。

低于一定安全阈值的组织现在面临严重风险。如果没有全面的安全控制,包括:

- 物理隔离的签名系统

- 多层交易验证

- 端点检测和响应 (EDR) 系统,如 CrowdStrike 或 SentinelOne

- 定期安全培训和战争演习

他们很可能面临一个已经构建并测试了击败其现有保护措施所需的确切工具的对手。

加密货币安全的新现实

此次攻击突显了一个基本事实:没有任何单一的安全控制,无论多么强大,都无法防御针对操作安全的复杂攻击者。虽然安全代码仍然至关重要,但它必须是全面安全策略的一部分。

组织必须采用新的流程和控制,并在假设其基础设施最终会受到攻击的情况下运行:

- 基础设施分段: 像交易签名这样的关键操作需要在物理上和逻辑上与日常业务操作分开。这种隔离确保了公司系统遭到破坏不会直接影响签名基础设施。关键操作应使用专用硬件、独立网络和严格控制的访问协议。

- 纵深防御: 安全控制必须协同工作 - 硬件钱包、多重签名方案和交易验证工具各自提供重要的保护,但真正的安全来自它们的协调操作。组织需要多个重叠的控制,可以检测和预防复杂的攻击。

- 组织准备: 技术控制必须得到全面安全计划的支持,其中包括:

- 彻底的威胁建模,包括技术风险和操作风险

- 定期对基础设施和程序进行第三方安全评估

- 记录良好且经常测试的事件响应计划

- 针对特定角色的持续安全意识培训

- 测试系统和人员的战争演习和攻击模拟

这些原则并不新鲜 - 它们代表了传统金融和加密货币领域多年安全事件中来之不易的经验教训。Trail of Bits 一直倡导这种全面的安全方法,并通过以下几份关键出版物提供具体的指导:

- 安全使用加密货币硬件钱包的 10 条规则 (2018) - 我们关于硬件钱包安全的基本指南,专门警告了硬件钱包被入侵的风险以及对高保证工作站的需求 - 这正是当今攻击中利用的问题类型。

- 管理区块链部署中的运营风险 (2022) - 一个全面的框架,高亮显示了中心化基础设施的风险,并为实施纵深防御方法以保护高价值加密货币运营提供了具体的指导。

- “雷克特”测试 - 我们用于评估基本安全控制的简单框架 (2023) - 我们用于评估基本安全控制的简单但彻底的框架,强调了适当的密钥管理、基础设施分离和事件响应计划的关键重要性 - 所有这些因素在今天的事件中都至关重要。

- 防止加密货币交易所中的帐户接管 (2025) - 对针对加密货币交易所的攻击模式的详细分析,预测了该行业从技术漏洞转向操作攻击的转变。

这些出版物显示了一个清晰的模式,最近的攻击也呼应了这一点:复杂的攻击者越来越多地以操作安全漏洞为目标,而不是技术缺陷。

加密货币行业抵制实施传统的公司安全控制,加上潜在目标的高价值以及该集团的复杂能力,表明除非对加密货币公司处理操作安全的方式进行重大更改,否则这些攻击可能会继续发生。

前进

Bybit 攻击标志着加密货币安全的新时代。行业参与者需要认识到不断演变的威胁形势,并投入更多资源来提高其操作安全。没有人比一直跟踪这些攻击的安全研究人员更了解这一现实。

Tay (@tayvano_) 是一位著名的安全研究人员,以揭露链上盗窃、剖析朝鲜民主主义人民共和国的加密货币攻击以及积极倡导更好的区块链安全措施而闻名,他以直言不讳的方式总结了当前的现实:

由于所有这些原因以及更多原因,我认为一旦他们进入你的设备,你就完蛋了。结束。 如果你的密钥是热的或在 AWS 中,他们会立即操你。 如果不是,他们会稍微努力操你。 但无论如何,你都会被操。

组织必须通过结合隔离、验证、检测和强大的操作安全控制的全面防御策略来保护自己。但是,采取基本安全措施的时间已经过去。持有大量加密货币资产的组织必须立即采取行动:

- 使用既定的框架(如我们的“管理区块链部署中的运营风险”)进行彻底的运营风险评估

- 实施专用的、与外界隔离的签名基础设施

- 与在防御复杂的国家行为者方面经验丰富的安全团队合作

- 建立并定期测试事件响应计划

下一个 10 亿美元的攻击不是是否会发生的问题,而是何时发生的问题。唯一的问题是:你的组织准备好了吗?

- 原文链接: blog.trailofbits.com/202...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 使用 Move Prover 验证 Aptos Vault 的正确性 21 浏览

- 守护增长 - Certora 在 2025 年如何保障 DeFi 安全 71 浏览

- 深入分析:Truebit 事件博客 37 浏览

- 关于 2026 年加密货币有效期取消 (GTC) 订单你需要了解的内容 - CoW DAO 252 浏览

- 2026年隐私趋势 371 浏览

- PuppyRaffle 智能合约全面安全审计报告 399 浏览

- 一篇让你“读完就能上手”的智能合约审计指南 396 浏览

- ZEC不是货币 422 浏览

- Uniswap Tribunal 审计 338 浏览

- BlockThreat - 2025年第51周 358 浏览

- Radiant:Solana程序的混合执行 - Inversive Labs 277 浏览

- 安全Alpha:将你的智能合约转变为流动性磁铁 447 浏览