BlockThreat - 2025年第28周

- BlockThreat

- 发布于 2025-07-17 08:20

- 阅读 2016

本周,超过 4600 万美元的资金在七起事件中被盗。

本周发生了七起事件,超过 4600 万美元被盗。我们将重点关注一起复杂的批量入侵事件,以及随之而来的白帽恢复行动。几个月来,一个身份不明的行为者一直在多个 EVM 链上运行扫描器,寻找新的 ERC1967Proxy 合约部署。如果部署了一个代理但未初始化,攻击者会迅速介入,首先用后门初始化它。漏洞本身相对简单,但执行过程显示出令人印象深刻的隐蔽性和精确性。

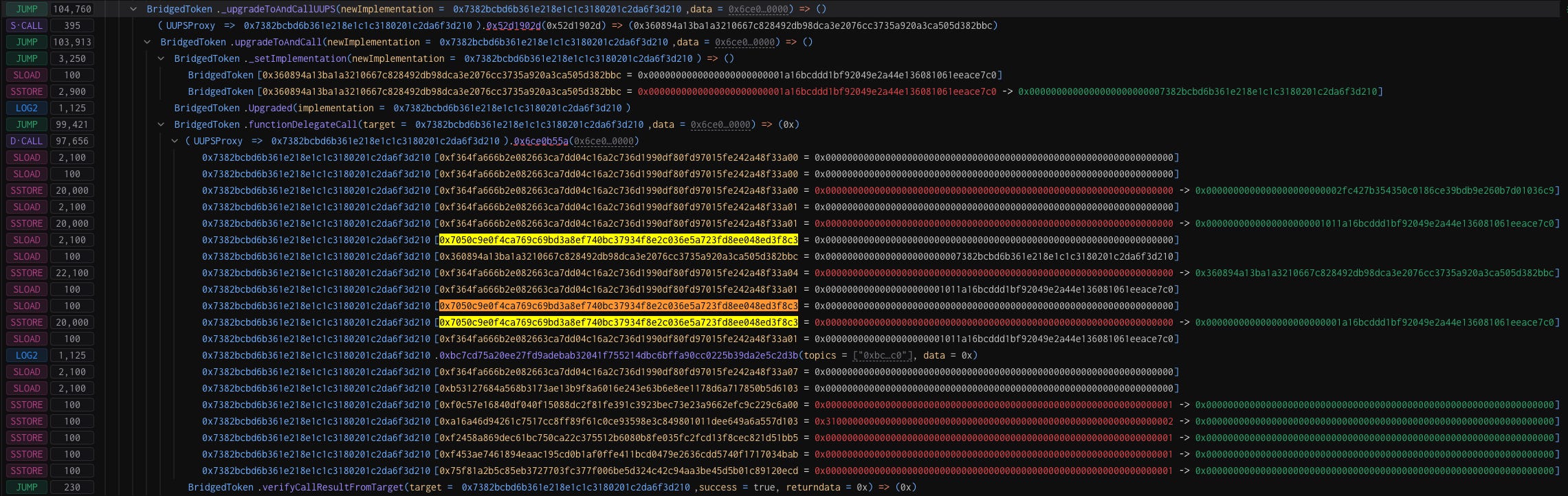

让我们看一个涉及受此活动影响的协议的案例研究。2025 年 7 月 10 日,Kinto Protocol 在攻击者将代理升级到带有后门的实现并铸造 K 代币后,损失了 155 万美元。漏洞利用时间线如下:

2025-03-19 20:24:40 - Kinto 开发者部署了合约,但没有初始化(!)。实现设置为 0x1a16bc [ 0x35d5fc]

2025-03-19 20:24:42 - 攻击者使用其管理员帐户 0x2fc427 初始化合约。实现设置为 0x7382bc 的后门。现在所有交易都将通过后门传递到诱饵插槽。[ 0xd17330]

2025-03-19 20:28:11 - 开发者完成初始化,包括代币名称和他们自己的管理员帐户值。[ 0x1443ab]

2025-03-25 01:20:51 - 开发者执行升级。实现现在设置为 0x7382bc。[ 0x18d7a5]

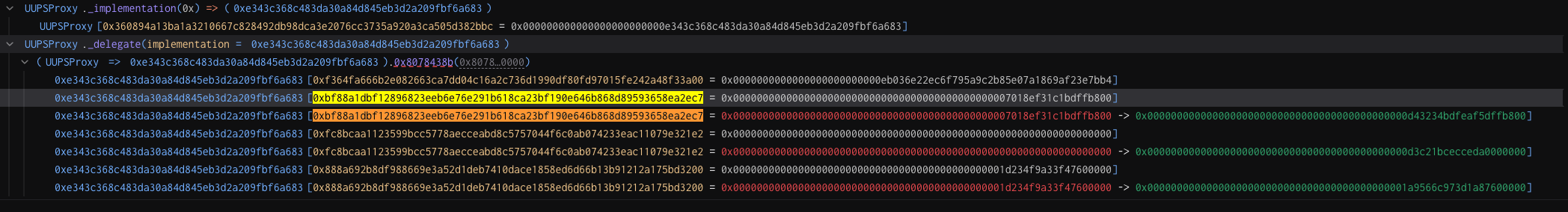

2025-07-10 08:33:11- 漏洞利用交易,将诱饵实现升级到 0x3bcdf5,并将后门实现升级到 0xe343c3,同时更新一些地址的存储插槽以铸造代币 [ 0x579f0d]。

2025-07-10 08:33:32- 首次非法转移到 0xde86b4 [ 0x07f516]。

2025-07-10 08:33:40- 开始耗尽 Morpho 金库 [ 0x4635f0].

2025-07-15 12:12:16- 攻击者使用新的实现 0x25d1f4 升级合约,以包含赎金逻辑 [ 0x178dcd]。2025-07-15 12:18:22 - 攻击者发送赎金,要求支付 5 ETH 以恢复合约实现地址。这可是个新花样![ 0x552fd2]

这个后门经过巧妙的设计,可以在重新初始化和多次升级后幸存下来,一直处于休眠状态,直到攻击者最终决定扣动扳机的那一天。我将使用上面的资源,将对入侵的深入分析留给读者。相反,我想重点关注是什么让这次漏洞利用既独特又复杂,又特别恶毒。

使用的一些隐蔽技术:

- 攻击者仔细重置了受害者合约中的所有已初始化参数和存储,同时保留了指向原始实现合约的指针,以使一切看起来都未被触及。

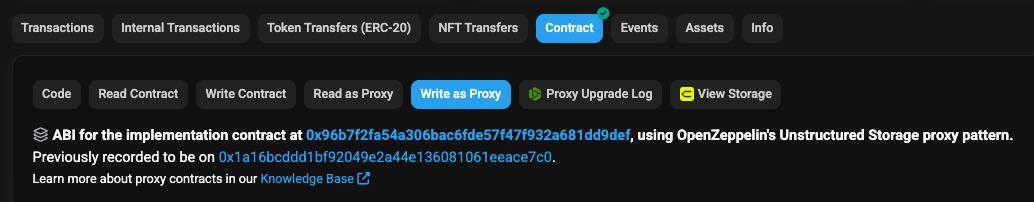

- 正如 pcaversaccio 指出的,攻击者利用了 Etherscan 系列区块链浏览器的零日漏洞,通过在 EIP-1967 代理和后门本身之上分层 OpenZeppelin 代理来欺骗实现。三个代理堆叠在一起。

- 攻击者没有触发嘈杂_的 mint() 函数,而是将代币直接写入与伪造地址关联的存储插槽中。

-

金库耗尽的速度很快,但增量很小

-

该行动持续了数月,可能在等待最肥的目标,或者准备一次性耗尽所有受害者。提取所需的所有基础设施都已提前到位。

我们正在与一个高度先进的威胁行为者打交道,他们对代理模式、EVM 存储机制以及在关键链上基础设施中投放零日漏洞的能力有着深入的了解。根据 deebeez 的说法,数千个智能合约已被入侵,超过 1000 万美元面临风险。

这就引出了这个故事的后半部分,它提醒我为什么这个社区如此特别,以及为什么我每周都会回来研究和记录它的历史。deebeez 和 VennBuild 团队在广泛的损害发生之前发现了这个漏洞,并迅速与 pcaversaccio、Dedaub 和 SEAL 911 团队合作,启动了一个 36 小时的作战室,联系了易受攻击的项目,并追回了大部分面临风险的资金。不幸的是,有一些被遗漏了,但结果可能会更糟。万岁!

从这次事件中吸取的一些教训:

-

我注意到生态系统范围内的事件正在令人担忧地增加。我们这次很幸运,但感觉更具破坏性的事件可能就在眼前。保持警惕并注意新出现的攻击向量。

-

部署代理时,始终使用原子创建和初始化事务。 这样做可以从一开始就防止这种大规模的漏洞利用发生。

-

不要仅仅依赖像区块链浏览器这样的公共基础设施。始终通过使用自动化测试或诸如 cast 之类的工具直接查询区块链来独立验证状态。

-

同样,了解区块链检测和警报的局限性。简单的交易或日志监控已不再足够。例如,攻击者通过直接修改存储插槽,轻松绕过了对诸如铸造之类的管理功能的监控。相反,应专注于不变量检测(例如,池价值下降、总供应量超出预期等)

-

攻击者现在正在探索通过在受入侵的合约中构建赎金逻辑来获利的新方法。我以前从未见过这样的事情!

-

尽管有一些提示,但这个威胁行为者的 TTP 看起来真的不像 DPRK。

说到好的安全建议,请查看本周的赞助商,并在灾难发生之前审核你的协议。

在其他新闻中,攻击者在本周归还了来自 GMX 和 Texture 黑客事件中被盗的近 4000 万美元资产,此前他们收取了通常的“赏金”。我们还了解到了一次白帽恢复,以及大约一个月前 Cove 中重入漏洞的负责任披露。没有关于“赏金”规模的赎金或无休止的谈判,只是一个按预期工作的漏洞赏金计划。

喜欢阅读 BlockThreat 吗?考虑赞助下一期 或 成为付费订阅者 以解锁高级版块,其中包含有关黑客攻击、漏洞、指标、特别报告和可搜索的新闻通讯存档的详细信息。

让我们深入了解这些新闻!

新闻

-

CPIMP 攻击:一种影响极其深远的漏洞,已成功缓解,由 Dedaub 提供。深入探讨了上面描述的 白帽行动,该行动帮助从代理合约的大规模后门攻击中挽救了超过 1000 万美元。

-

Bitcoin Depot 泄露了近 27,000 名加密用户的数据。报告 2024 年的黑客攻击花了一年多的时间。

-

CVE-2025-48384:使用回车符破坏 Git 并克隆 RCE。在不受信任的存储库上进行递归克隆可能导致代码执行。这可能会出现在未来的“虚假工作”网络钓鱼活动中。

-

构建者正在参与 MEV。Tommyhom 对 BNB 链上正在进行的问题的分析。

犯罪

-

追踪被冻结的资金:对 USDT 黑名单及其与恐怖主义融资的联系进行链上分析,由 BlockSec 提供。

-

追查资金:SDNY 如何抓获 Crema 黑客。时序攻击和糟糕的操作安全是业余罪犯的垮台。

-

俄罗斯托管服务提供商 Aeza Group 因协助黑客和暗网毒品市场而受到制裁,由 Lisa 和 Liz (SlowMist) 提供。

政策

网络钓鱼

-

网络钓鱼道场,由 The Red Guild 提供。一个威胁模拟平台,旨在帮助加密货币用户识别和防御加密货币生态系统中的社会工程、网络钓鱼、诈骗和其他臭名昭著的威胁。

-

Plasma 的官方 X 帐户已被 入侵。

-

恶意拉取请求感染 VS Code 扩展,由 ReversingLabs 的威胁研究员 Petar Kirhmajer 提供。ETHCode 扩展被许多加密货币开发者使用。恶意 PR 包含一个新的 package keythereum-utils,它下载一个二级 payload,这显然是一次供应链攻击。

-

使用 Cursor AI 进行代码高亮显示,售价 500,000 美元,由 Kaspersky 提供。与上述类似,一个恶意的 Solidity VS Code 扩展被用于窃取开发者的私钥。请注意,该软件包出现在 Cursor AI 使用的 Open VSX 注册表中,而 官方 VS Code 存储库立即对其进行了标记。

-

混淆游戏:MUT-9332 通过恶意 VS Code 扩展定位 Solidity 开发者,由 Datadog Security Labs 提供。

诈骗

-

当加密货币做市商失去信任时:从盲目信任到机构级审查,由 Nefture Security 提供。

-

Telegram 清除了中国加密货币诈骗市场——然后眼睁睁地看着它们重建,由 Andy Greenberg (Wired) 提供。

恶意软件

-

加密货币钱包继续在精心设计的社交媒体诈骗中被耗尽,由 Darktrace 提供。用户通过 Telegram 和 Discord 上虚假的博彩和 AI 公司提供的恶意会议软件成为攻击目标。

-

新的朝鲜恶意软件通过虚假的 Zoom 邀请定位加密货币初创公司,由 Ray Fernandez (Moonlock) 提供。

-

Taking SHELLTER:在野外滥用的商业规避框架,由 Seth Goodwin、Daniel Stepanic、Jia Yu Chan、Samir Bousseaden (Elastic Security Labs) 提供。

-

OtterCookie:针对金融和技术专业人士的 Lazarus Group 恶意软件分析,由 Any Run 提供。

视频

-

bountyhunt3rz - 第 20 集 - chasethelight。

-

Indexed Podcast - EIP7702 是一把双刃剑吗?,FrankResearcher 谈论了最近升级的安全隐患。

-

Ledger CTO | Charles Guillemet,与 Patrick Collins 讨论钱包安全。

-

Crypto K1ds - 即将上映的 Netflix 纪录片,讲述了价值 2.4 亿美元的 Malone Lam 抢劫案。

研究

-

Labubu:玩具总动员出错,由 Clarity Alliance 提供。深入探讨了今年 6 月在 Stacks 上发生的 ALEX lab 入侵事件。

-

揭示以太坊智能合约中的访问控制:常见的访问控制漏洞,由 Alice Hsu 提供。

-

LLM驱动的区块链安全产品:从实践到理论——初步探讨,由 Nerbonic 提供。

-

你能信任 DeFAI 代理吗?,由 QuillAudits 提供。

-

Solidity ABI 编码的深度心理模型:第 2 部分,由 Zaryab Afser 提供。

-

VERITE 数据集 和 智能合约模糊测试以实现有利可图的漏洞 论文 .

-

合约部署后检查清单,由 shafu 提供。

竞赛

- 区块链桥梁漏洞,由 The Caliber 提供。

工具

-

Bastet- DeFi 中常见智能合约漏洞的综合数据集,以及 AI 驱动的自动化检测过程,以提高漏洞检测的准确性并优化安全生命周期管理。

-

HyperIndex - 快速、对开发者友好的多链索引器,针对本地开发和可靠的托管部署进行了优化。它使开发者能够毫不费力地为区块链应用程序构建强大的后端。由 Envio 开发。

-

使用 Deptective 调查你的依赖项,由 Trail of Bits 提供。

-

Picus 是 QED2 工具的实现,该工具检查 ZKP 电路的唯一性属性(欠约束信号)。

-

- *

喜欢阅读 BlockThreat 吗?考虑赞助下一期 或 成为付费订阅者 以解锁高级版块,其中包含有关黑客攻击、漏洞、指标、特别报告和可搜索的新闻通讯存档的详细信息。

- 原文链接: newsletter.blockthreat.i...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 2026 年六大 Solana 智能合约审计公司 148 浏览

- 链接现实与数字:基于 OpenZeppelin V5 实现 RWA 收藏品代币化协议 168 浏览

- 抗量子智能合约审计:在Q日之前保护Web3安全 – ImmuneBytes 163 浏览

- Web3 前端:黑客的新操场 – ImmuneBytes 174 浏览

- 跨区块链的可升级性模式分析 – ImmuneBytes 157 浏览

- 智能合约常见安全漏洞 – ImmuneBytes 177 浏览