DeFi 三明治攻击详解

- achintadas13

- 发布于 2022-08-09 11:25

- 阅读 669

本文解释了三明治攻击的概念,它是一种通过在受害者交易前后进行交易来操纵加密货币市场的行为。攻击者通过观察交易池中的交易,在受害者之前购买资产以抬高价格,然后在受害者交易后立即卖出获利,从而利用价格滑点。

在本文中,我将总结什么是夹层攻击,并通过一个例子和数学视角,以便你理解加密货币市场的操纵行为。

夹层攻击并不新鲜,Vitalik已经在2018年讨论过它们,当时是在Uniswap的背景下。

让我们尝试用简单的术语来理解什么是夹层攻击。

什么是夹层攻击?

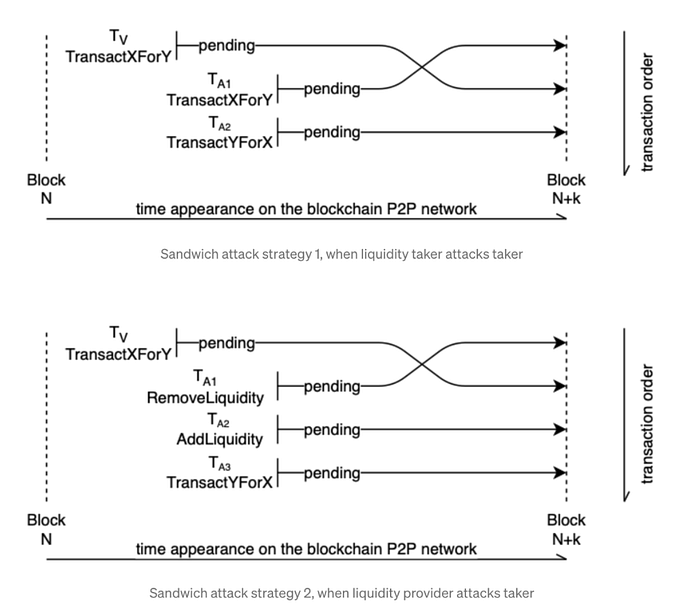

受害者交易一种加密货币资产X(例如:ETH、DAI、SAI、VERI)到另一种加密资产Y,并进行大量购买。一个机器人嗅探到这笔交易,并在受害者之前抢先交易(Front-Runs) 通过在大量交易被批准之前购买资产Y。这次购买提高了受害者交易者资产Y的价格,并增加了滑点(基于交易量和可用流动性的预期价格上涨或下跌)。

由于大量购买资产Y,其价格上涨,受害者以更高的价格购买资产Y,然后攻击者以更高的价格出售。

拆解夹层攻击

这些攻击经常出现在现实中,因为区块链具有公共性质,所有交易都可以被任何人观察到 mempool (除非与矿池有特殊的直接连接)。 另外,智能合约可能包含没有访问限制的函数来执行此类交易。 这些功能通常用于声明LP奖励代币,然后使用DEX立即将其交换为其他代币。

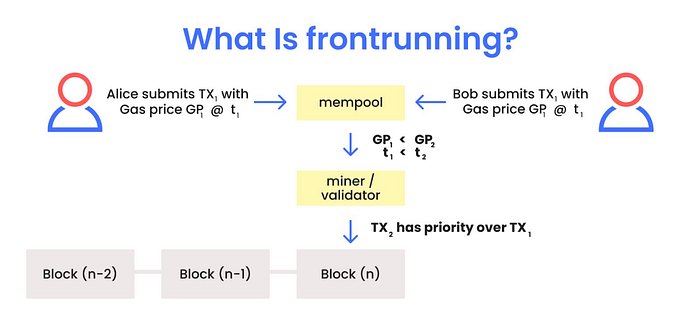

mempool : mempool的主要作用是存储网络交易,以便稍后处理。

Front-Runs: 当攻击者操纵标准交易时,会发生抢先交易(Front Running)。 抢先交易机器人(攻击者)通过扫描mempool中的交易来寻找受害者,因此攻击者可以抢在交易之前。

抢先交易(Frontrunning)

- 夹层攻击遵循类似的过程:

- 检测受害者的交易。

- 抢先交易(Front-Run) 受害者的交易。

- 受害者进行交易并遭受更高的滑点。

- 然后攻击者在受害者之后进行后运行(back-runs)。

Sandwiched.wtf: 你是否在因 MEV 交易者而亏损?

Uniswap

让我们通过一个例子来理解市场是如何运作的。

- 交易机制(Exchange Macanisam): 市场包含一个内部状态

PRICE,即当前的市场价格。它还具有两个参数FEE和DEPTH。 如果用户想购买ORDER_AMOUNT个币,他们会将价格提高到PRICE + ORDER_AMOUNT / DEPTH,并支付

ORDER_AMOUNT * (PRICE + ORDER_AMOUNT / DEPTH / 2) * (1 + FEE).从本质上讲,这构成了在旧价格和新价格之间的每个价格点购买无限小数量的币。

- Uniswap: Uniswap方程的特征是

r0 * r1 = k,其中r_i是Uniswap池的储备。Uniswap对每笔交易的输入金额收取0.3%的费用。 - Uniswap 交易方程

- 夹层攻击包括通过购买相同资产的交易来抢先交易(frontrunning) 受害者的交易。 在受害者交易之后,再次出售获得的代币(后运行(back running))。

是什么构成了夹层攻击:

让我们仔细看看并分析是什么构成夹层攻击。

- 自动做市商 (AMM): 这是一种预定义的定价算法,可根据流动性池中的资产自动执行价格发现和做市。 AMM允许流动性提供者观察和跟踪市场,然后设定买入价和卖出价。 反过来,流动性接受者针对 AMM 进行交易。

- 价格滑点: 价格滑点是指交易期间资产价格的变化。 预期价格滑点是根据交易量和可用流动性预期的价格上涨或下跌,其中预期是在交易开始时形成的。

`意外价格滑点是发生的价格上涨或下跌。在交易过程中由于某些未知或无法预测的原因 `。

- 预期执行价格: 当流动性接受者在 X/Y 上发起交易时,接受者希望以预期执行价格(基于 AMM 算法和 X/Y 状态)执行交易,并给定预期滑点。

- 意外价格滑点: 执行价格和预期执行价格之间的差异。

- 意外滑点率: 意外滑点与预期价格的比率。

总结

你可以理解夹层攻击通常是如何运作的。 因此,我认为机器人或攻击者分析 Mempool 中的交易以决定是否发起攻击。 因此,最好加密交易详细信息。

在你的收件箱中获取 achinta das 的文章

免费加入 Medium 以获取这位作者的更新。

zk-SNARKs: 社区中有人提议使用零知识证明技术 zk-SNARKs 来实现此目标。 换句话说,zk-SNARKs 将用于加密和隐藏每笔交易的信息,因此机器人无法对此做任何事情。

但是,这种方法不足以控制此类攻击,因为它具有 gas 成本高以及可能用于执行阻塞攻击导致整体活跃度降低等缺点。

目前的情况仍在研发工作中,以防御区块链 mempool 中的此类攻击。

参考:

- https://uniswap.org/docs/v2/smart-contract-integration/trading-from-a-smart-contract/

- https://cmichel.io/de-fi-sandwich-attacks/

- https://www.semanticscholar.org/paper/High-Frequency-Trading-on-Decentralized-On-Chain-Zhou-Qin/3baaa599187dddadf085ed6c43141874d4189c51

加入 Coinmonks Telegram 频道 和 Youtube 频道 获取每日 加密货币新闻

另请阅读

- 跟单交易 | 加密货币税务软件

- 网格交易 | 加密货币硬件钱包

- 加密货币 Telegram 信号 | 加密货币交易机器人

- 最佳加密货币交易所 | 印度最佳加密货币交易所

- 开发者最佳 加密货币 API

- 最佳 加密货币借贷平台

- 杠杆代币 终极指南

- 7 个最佳零费用加密货币交易平台

- 最佳在线赌场 | 期货交易机器人

- 去中心化交易所 | Bitbns FIP

- 使用信用卡购买加密货币的 10 个最佳场所

- 加拿大最佳加密货币交易机器人 | Bybit vs Binance

- 原文链接: medium.com/coinmonks/def...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 守护增长 - Certora 在 2025 年如何保障 DeFi 安全 105 浏览

- 2026年十大预测 397 浏览

- 修复Euler前端性能的架构 258 浏览

- 黑盒基准测试:LimeChain为Solana的Prop AMM开发的新模拟环境 251 浏览

- 《DeFi 进阶指南》电子书上线 (2026) 601 浏览

- 第24章:金融的未来 778 浏览

- 第18章:去中心化指数 666 浏览

- 第20章:预言机协议 787 浏览

- 第21章:数据索引与聚合 703 浏览

- 第22章:跨链协议与跨链桥 914 浏览

- 加密技术的下一步:稳定币、通证化、AI、隐私与互联网本身 263 浏览

- 2026年加密货币止损限价单须知 - CoW DAO 254 浏览