攻防与案例

日蚀攻击:揭示区块链安全的一个隐蔽威胁

- ankitacode11

- 发布于 2025-05-15 20:16

- 阅读 1793

本文深入探讨了区块链网络中的一种隐蔽而强大的攻击——Eclipse攻击。该攻击通过控制目标节点的P2P连接,使其与诚实节点隔离,从而操纵或审查交易,甚至破坏共识。文章详细解析了Eclipse攻击的原理、实施方式、潜在后果以及多种防御策略,强调了网络架构改进、节点安全措施和协议级防御的重要性,旨在提高区块链从业者对该威胁的认识和防范能力,从而维护区块链的安全和信任。

介绍

在区块链的去中心化世界中,信任建立在点对点 (P2P) 网络的强大通信之上。节点—— चाहे वह 矿工、商家还是爱好者运行——依赖于他们的对等节点来验证交易、传播区块和维护共享账本。然而,这种去中心化本身为复杂的攻击打开了大门,例如 日蚀攻击(Eclipse Attack),这是一种网络级别的威胁,它会隔离目标节点,使其无法看到合法的网络,就像天文日蚀阻挡阳光一样。

Ethan Heilman 和波士顿大学及希伯来大学的同事在 2015 年的开创性论文 比特币点对点网络上的日蚀攻击 中首次详细介绍了日蚀攻击,它通过操纵 P2P 连接来控制节点的信息流。与使用虚假身份淹没网络以破坏声誉系统的女巫攻击(Sybil attacks)不同,日蚀攻击是精确的,目标是特定节点,以实现双重支付、交易审查或共识中断。

本文深入探讨日蚀攻击,涵盖其机制、后果、实际影响和强大的缓解策略。无论你是区块链开发人员、节点运营商还是加密货币爱好者,了解这种威胁对于保护去中心化生态系统至关重要。

什么是日蚀攻击?

当恶意行为者垄断 P2P 网络中目标节点的连接,将其与诚实的对等节点隔离时,就会发生日蚀攻击。通过控制节点的通信渠道,攻击者可以操纵或阻止信息,从而创建对区块链的扭曲视图。这种隔离支持一系列恶意活动,从金融欺诈到网络不稳定。

主要特点

- 有针对性的隔离:专注于单个节点或组,例如矿工、商家或验证者,而不是整个网络。

- 网络级漏洞利用:针对 P2P 通信层,绕过加密保护。

- 连接垄断:用与攻击者控制的节点的连接淹没目标,挤出合法的对等节点。

- 隐蔽性:受害者通常仍然没有意识到,继续以对网络的错误看法运行。

正如 Qitmeer 网络 分析中指出的那样,与密码学攻击相比,日蚀攻击使受害者免受准确的区块链数据的影响,使它们成为一种独特的威胁。虽然女巫攻击旨在广泛地压倒网络,但日蚀攻击是外科手术式的,目标是战略节点以实现最大影响。

日蚀攻击如何运作?

日蚀攻击利用 P2P 网络协议中的漏洞,尤其是对等节点发现和连接限制。以下是攻击机制的详细分解:

1. 侦察和设置

攻击者首先:

- 识别目标:选择一个高价值节点,例如矿工、商家或交易所,以产生战略影响。

- 映射网络:研究 P2P 协议(例如,比特币的 Gossip 协议 或以太坊的基于 Kademlia 的发现)以了解对等节点的选择。

- 部署恶意节点:控制多个节点或 IP 地址,通常通过僵尸网络或女巫身份来控制连接。

2. 毒化对等节点表

节点维护一个对等节点表——已知连接的 IP 地址列表。攻击者通过以下方式操纵此表:

- 女巫攻击:创建伪造节点以使用恶意 IP 淹没该表。

- 对等节点发现利用:在发现期间将恶意节点宣传为合法的对等节点。

- 连接泛洪:重复连接到目标以确保恶意 IP 在其对等节点列表中占主导地位。

3. 隔离目标

攻击者通过以下方式确保目标仅连接到恶意节点:

- 诱导重启:强制节点重启(例如,通过 DDoS 攻击或电源中断),因为像比特币中的节点在重启时会刷新对等节点连接。

- 利用连接限制:例如,比特币节点限制为 125 个连接(8 个传出,117 个传入)。用恶意节点填充这些插槽会阻止诚实的对等节点。

4. 控制信息流

随着目标被隔离,攻击者控制所有传入和传出数据,从而实现:

- 交易过滤:阻止或选择性地中继交易以审查特定活动。

- 虚假数据传播:提供一个被操纵的区块链,例如包含欺诈性交易的分叉。

- 区块传播延迟:阻止目标接收新区块,从而破坏其在共识中的作用。

5. 执行恶意目标

攻击者利用隔离来发起二次攻击,例如:

- 双重支付:说服商家接受欺诈性交易。

- 审查:阻止特定用户或实体的交易。

- 挖矿破坏:隔离矿工以浪费他们的计算资源或促进其他攻击。

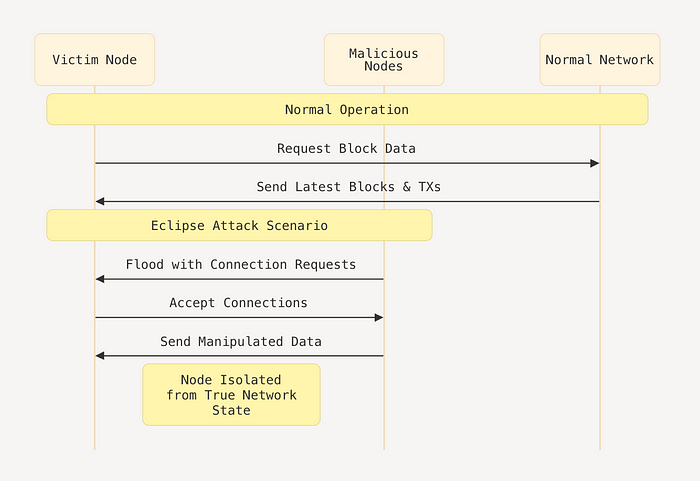

- 正常运行:连接到各种诚实对等节点的节点,自由交换区块链数据。

- 日蚀攻击:恶意节点包围目标,拦截所有通信并提供虚假数据。(使用 Canva 或 Lucidchart 为你的 Medium 帖子创建此图。)

日蚀攻击的后果

日蚀攻击会引发一系列具有破坏性的后续攻击,并带来重大的财务、运营和安全影响。

1. 0 确认双重支付

接受未经确认(0 确认)交易的商家是主要目标。例如:

- 场景:Alice(Alice)对Bob(Bob)的商家节点进行日蚀攻击,并发送一笔购买高价值物品(如豪华轿车)的交易。Bob将交易广播到Alice的恶意节点,这些节点不会将其转发到实际网络。同时,Alice在合法的区块链上其他地方花费了相同的资金。Bob没有意识到这笔双重支付,便发布了该商品,从而造成了损失。

2. N 确认双重支付

对于需要确认交易的商家,攻击者可以同时攻击商家和矿工:

- 场景:攻击者隔离一名矿工并向其提供一个虚假的区块链分叉,其中已确认了一笔给商家的交易。同样被日蚀攻击的商家看到了这个分叉并放行了货物。当日蚀攻击的节点重新连接到实际网络时,它们的分叉将被孤立,从而使交易无效。这类似于 51% 攻击,但需要的资源更少。

3. 削弱矿工

被日蚀攻击的矿工继续挖掘区块,但不知道与诚实的网络断开了连接。这些区块在重新同步后将被丢弃,从而浪费了资源。大规模攻击可能会:

- 降低哈希率:通过日蚀攻击多个矿工,攻击者可以降低网络的有效哈希率,从而使 51% 攻击变得更加可行。例如,如果比特币的 80TH/s 哈希率在 10 个矿工之间分配(每个 8TH/s),则日蚀攻击五个矿工将删除 40TH/s,从而将攻击者要求降低到约 20TH/s。

- 启用自私挖矿:攻击者操纵区块传播以获得不公平的挖矿优势。

4. 网络中断和共识操纵

日蚀攻击可以:

- 审查交易:阻止特定交易到达网络,从而针对竞争对手或特定用户。

- 破坏共识:隔离验证者或矿工以导致链分叉或区块传播延迟。

- 利用智能合约:在类似于以太坊的网络中,操纵提供给智能合约的数据,从而触发漏洞。

现实可行性

Heilman 等人。(2015) 的研究表明,使用约 4,600 个 IP 地址即可实现对比特币节点的日蚀攻击,后来通过增加连接尝试将其优化为仅 400 个。由于节点较少且对等节点发现协议较弱,以太坊测试网(例如 Ropsten)等较小的网络更容易受到攻击。虽然对主要区块链的大规模攻击很少见,但配置错误的节点或较小的网络仍然存在风险。

缓解策略

防止日蚀攻击需要一种多层方法,将协议改进、节点安全性和最佳实践相结合。以下是全面的策略:

1. 网络架构改进

- 随机对等节点选择:从不同的池中随机选择对等节点,避免偏向最近添加的 IP 或更新的时间戳。

- 确定性 IP 映射:将 IP 地址确定性地映射到连接插槽,以防止恶意泛洪。

- 主动 IP 测试:定期验证存储的 IP 以确保它们属于合法的节点。

- 增加地址存储:存储更大的对等节点地址池以保持多样性,正如 2015 年后比特币核心更新中所实现的那样。

2. 节点安全措施

- 出站连接偏好:优先考虑由节点发起的连接,因为攻击者对这些连接的控制较少。

- 多样化的连接:连接到不同 IP 范围、地理区域和网络提供商的对等节点,以降低隔离的风险。

- 多重签名钱包:使用多重签名钱包需要多次确认,从而降低了双重支付风险。

- 交易验证:使用受信任的节点或区块链浏览器(如 Etherscan 或 Blockchain.com)交叉检查交易数据。

代码片段:监控比特币核心中的对等节点连接

## 使用 Bitcoin CLI 检查已连接的对等节点

bitcoin-cli getpeerinfo | jq '.[] | {addr: .addr, inbound: .inbound}'

## 示例输出:

## { "addr": "192.168.1.100:8333", "inbound": true }

## { "addr": "trusted.node.ip:8333", "inbound": false }

## 脚本以警报可疑的入站连接

##!/bin/bash

PEERS=$(bitcoin-cli getpeerinfo | jq '.[] | select(.inbound==true) | .addr' | wc -l)

if [ $PEERS -gt 30 ]; then

echo "Warning: Too many inbound connections ($PEERS)"

# 发送警报 (例如,通过电子邮件或日志记录)

fi解释:此脚本监视入站连接,如果它们超过阈值(例如,30),则发出警报,表明可能被恶意节点泛洪。

3. 节点运营商的最佳实践

- 避免公共 Wi-Fi:公共网络会增加 IP 欺骗或拦截的风险。

- 使用 VPN 或代理:屏蔽节点 IP 地址以防止攻击者定位。

- 运行完整节点:完整节点独立验证区块链,从而减少对对等节点的依赖。

- 列入白名单的对等节点:手动配置与信誉良好的实体运营的受信任节点的连接。

- 定期安全审核:监视连接模式并进行审核以检测异常。

4. 协议级防御

- 加密通信:使用 TLS 或类似的协议来保护数据交换并防止窃听。

- 对等节点驱逐算法:根据行为(例如,过多的连接尝试)驱逐可疑的对等节点。

- 女巫攻击抵抗力:实施工作量证明或基于权益的机制来限制伪造节点的创建。

- Gossip 协议增强:加强协议以确保快速可靠的交易和区块传播。

代码片段:检查以太坊 Geth 中的对等节点多样性

## 使用 Geth 的 JavaScript 控制台列出对等节点

geth attach --exec 'admin.peers.forEach(function(p) { console.log(p.network.remoteAddress) })'

## 示例输出:

## 192.168.1.100:30303

## 203.0.113.10:30303

## 脚本以检查对等节点多样性

##!/bin/bash

PEERS=$(geth attach --exec 'admin.peers.map(p => p.network.remoteAddress.split(":")[0]).filter((v, i, a) => a.indexOf(v) === i).length')

if [ $PEERS -lt 5 ]; then

echo "Warning: Low peer diversity ($PEERS unique IPs)"

fi解释:此脚本检查 Geth 对等节点中唯一的 IP 地址,如果多样性较低,则发出警报,表明存在潜在的日蚀攻击风险。

5. 全网络保护

- 增加网络规模:具有更多节点的较大网络更难被日蚀攻击,这要求攻击者控制更多资源。

- 去中心化 DNS 种子:使用多个独立的 DNS 种子进行对等节点发现,以避免单点故障。

- 异常检测:部署基于 AI 的系统来实时检测异常连接模式。

示例:自 2015 年以来,比特币已经集成了缓解措施,例如随机对等节点选择和增加地址存储,这使得日蚀攻击的成本更高。以太坊的 Geth 客户端还包括诸如多样化的对等节点选择之类的保护措施,以增强网络弹性。

挑战与权衡

虽然这些策略有效,但它们也存在权衡:

- 资源密集型:运行完整节点或实施复杂的对等节点选择需要大量的带宽和计算能力,这可能会给较小的运营商带来挑战。

- 可扩展性:随着区块链网络的增长,维护多样化的连接变得更加复杂。

- 可用性与安全性:手动对等节点配置或高级安全措施可能会阻止非技术用户,从而可能限制网络参与。

未来方向

随着区块链技术的发展,新的防御手段正在出现,以应对日蚀攻击:

- 用于对等节点身份验证的零知识证明:验证对等节点的合法性,而无需暴露敏感数据。

- 去中心化身份系统:使用加密身份来确保持信任的连接。

- AI 驱动的安全性:利用机器学习来实时检测和响应可疑的网络行为。

- 混合 P2P 协议:结合 Gossip 协议 和结构化协议来平衡效率和安全性。

结束语

日蚀攻击是对区块链安全构成隐蔽但强大的威胁,它利用 P2P 网络中固有的信任来隔离节点并操纵它们对区块链的看法。通过启用双重支付、交易审查和共识中断,这些攻击对金融系统和网络稳定性构成重大风险。但是,通过强大的对策——随机对等节点选择、加密通信和警惕的节点操作——可以减轻这些威胁。

对于区块链运营商、开发人员和用户而言,保持积极主动至关重要。运行完整节点、采用安全的连接实践以及支持协议改进可以保护去中心化系统。随着区块链应用的增长,理解和防御日蚀攻击对于维护这些变革性技术的完整性和信任至关重要。

- 原文链接: medium.com/@ankitacode11...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~