智能合约安全

权限问题:Crosswise 被黑事件分析

- SharkTeam

- 发布于 2022-03-04 15:53

- 阅读 5301

Crosswise 被黑事件分析

近日,BSC上Crosswise 遭遇黑客攻击,此次攻击导致协议损失 87.9 万美元。仅用 1 个 CRSS token 便获取 Crosswise MasterChef 池中价值 87.9 万美元的 692K 个 CRSS

SharkTeam第一时间对此事件进行了攻击分析和技术分析,并总结了安全防范手段,希望后续的区块链项目可以引以为戒,共筑区块链行业的安全防线。

一、事件分析

攻击过程如下:

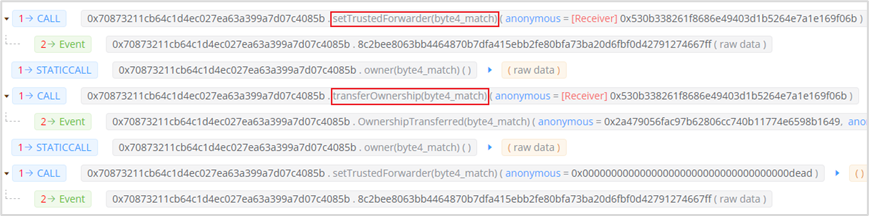

1.修改owner

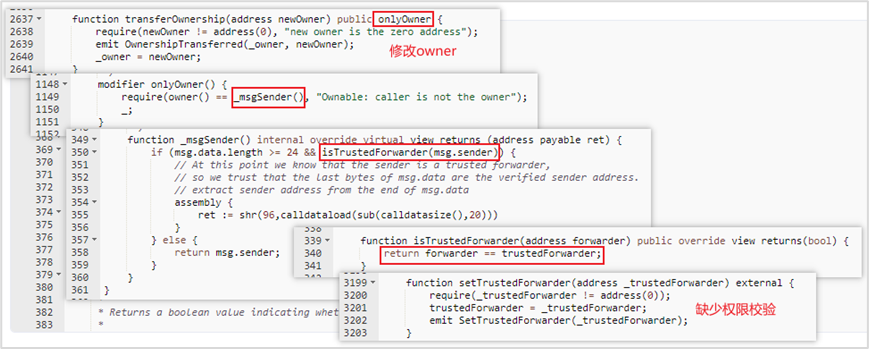

首先设置trustedFowarder,然后通过transferOwnership函数修改owner。该过程中,自定义的_msgSender()函数存在漏洞(代码如下)。trustedForwarder的修改缺少权限限制,导致_msgSender函数的判断可以通过修改trustedForwarder变量来影响其结果,最终使得owner可以被其他用户修改。

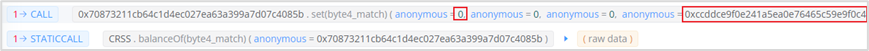

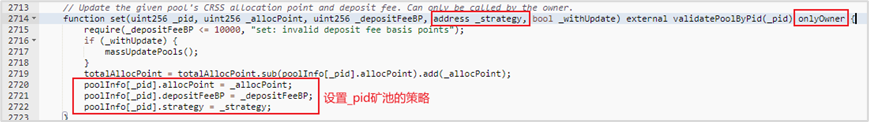

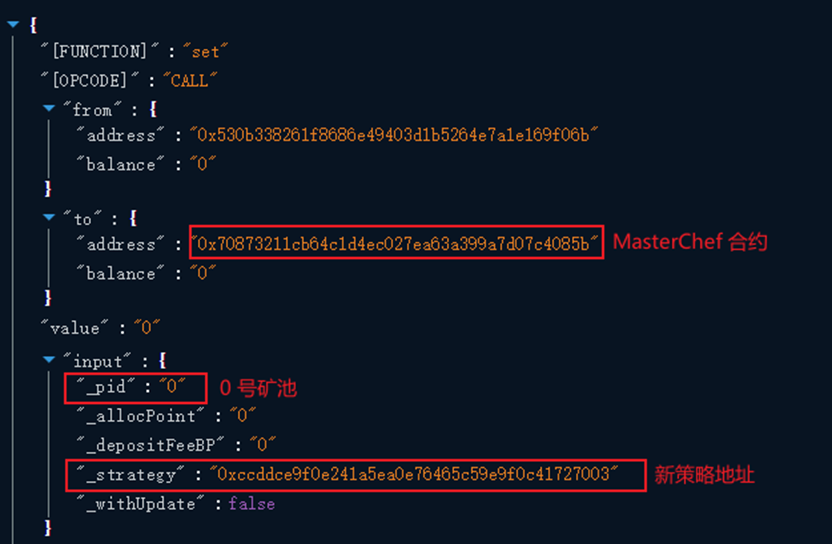

2.由于上一步攻击者修改了owner,即获取了owner权限,因此,攻击者调用了set函数设置了MasterChef合约中的0号矿池的策略。

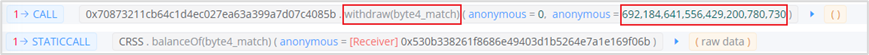

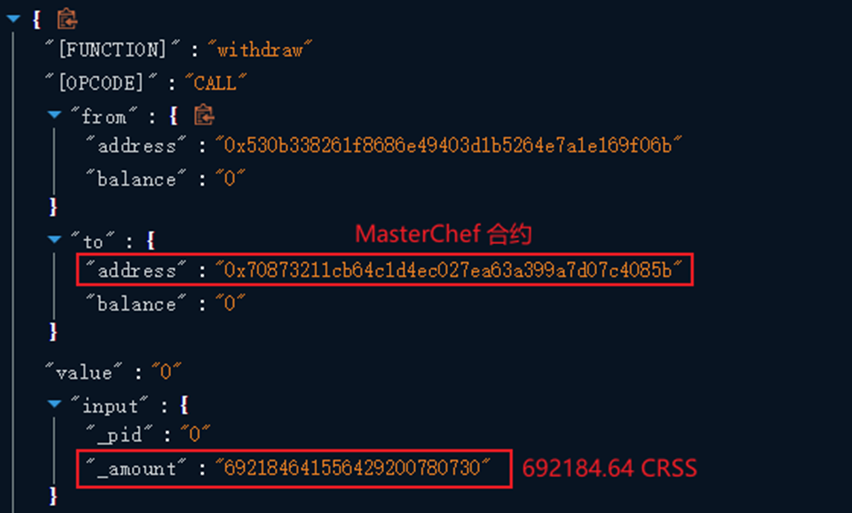

3.通过MasterChef合约中的withdraw函数提取了692184.64 CRSS.

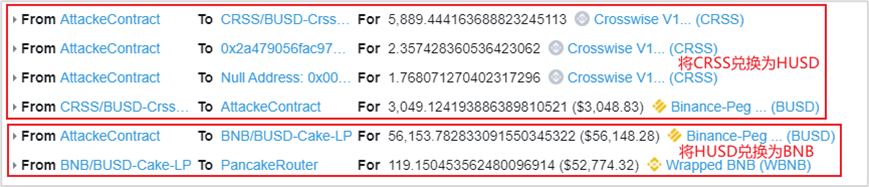

4.将CRSS兑换为BNB.

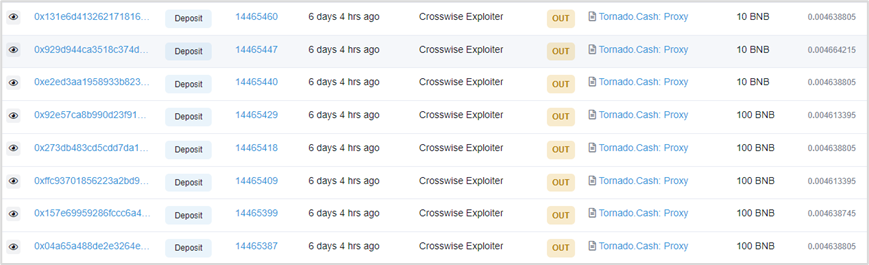

5.通过Tornado实现混币,将盗取的BNB转移到其他账户地址

总结:本次攻击的根本原因是项目方自定义的_msgSender函数存在漏洞,导致合约的 Owner 权限可以被黑客更改从而获取MasterChef合约的Owner权限,最后通过Owner权限窃取了项目中的资金。另外,攻击者账户发起攻击的资金来源于Tornado混币平台。

二、安全建议

SharkTeam提醒您,在涉足区块链项目时请提高警惕,选择更稳定、更安全,且经过完备多轮审计的公链和项目,切不可将您的资产置于风险之中,沦为黑客的提款机。

SharkTeam作为领先的区块链安全服务团队,为开发者提供智能合约审计服务。智能合约审计服务由人工审计和自动化审计构成,满足不同客户需求,独家实现覆盖高级语言层、虚拟机层、区块链层、业务逻辑层四个方面近两百项审计内容,全面保障智能合约安全

Twitter:https://twitter.com/sharkteamorg

Telegram:https://t.me/sharkteamorg

更多区块链安全资讯与行业分析,点击下方链接查看 D查查|链上风险核查